در تاریخ ۱۸ تیر ۱۴۰۰ مورخ ۹ جولای ۲۰۲۱ سیستم های راه آهن و وزارت راه دچار حمله سایبری شدند که اکنون محققین شرکت SentinelOne بدافزارهای استفاده شده در این حملات را با نام گروه MeteorExpress یا شهاب سریع بررسی کردند. برخی شرکت های امنیتی از جمله ESET این بدافزار را BreakWin می نامند. هکرها در این حمله از چندین فایل BAT و EXE و سوء استفاده از Group Policy برای نصب این بدافزار استفاده کردند. نتیجه بررسی آزمایشگاه SentinelOne را می توانید در اینجا بخوانید.

حمله از پیش طراحی شده بوده است. هکرهای پشت پرده Meteor یا BreakWin هفته ها قبل با شناخت کامل از شبکه قربانی اقدام به اجرای این Wiper در سیستمها نموده اند. Wiper ها بر خلاف باج افزارها کلیه اطلاعات سیستم و هارددیسک را حذف و نابود میکنند. در این حمله از چندین فایل BAT و EXE و سوء استفاده از Group Policy برای نصب این تخریب گر- Wiper – استفاده شده است.

دسترسی کامل هکرها به DC : در گزارشات منتشر شده هنوز مشخص نیست هکر چگونه دسترسی کامل به Domain Controller را بدست آورده است اما شواهد نشان میدهد این بدافزار با استفاده از Group Policy بر روی سیستم های شبکه نصب شده است. احتمالا این دسترسی توسط یک کلاینت آلوده یا سروری آسیب پذیر در شبکه قربانی ایجاد شده است. احتمال استفاده از حملات PrintNightmare هم دور از ذهن نیست.

هویت هکرها فعلا مجهول است : سبک این حملات مشابه هیچ یک از APT های شناخته شده قبلی نیست و فعلا نمیتوان آن را به گروه یا کشوری نسبت داد.

شرح آلودگی و اندازه تخریب:

نوع: تروجان (Trojan)

درجه تخریب: بالا

میزان شیوع در ایران: بالا

تروجان (Trojan) چیست؟

تروجانها نوعی از بدافزار محسوب میشوند که خود را در قالب یک نرمافزار سالم و قانونی نشان میدهند و بسیار شبیه نرمافزارهای مفید و کاربردی رفتار میکنند. اما هنگامی که اجرا میشوند، خرابیهای زیادی را برای سیستم ایجاد میکنند. نرمافزارهای دانلود شده از اینترنت، جاسازی شدن در متن HTML، ضمیمه شدن به یک ایمیل و … از جمله راههای ورود تروجانها به سیستم هستند. تروجانها برخلاف ویروسها و کرمهای کامپیوتری قادر به تکثیر خود نیستند.

بدافزار BreakWin چیست؟

بدافزار ویندوزی Trojan.Win32.BreakWin یک بدافزار از نوع تروجان بوده که خود را منتشر نمیکند، بلکه به عنوان بدافزاری جهت از کار انداختن کلاینت ها در شبکه های مبتنی بر اکتیو دایرکتوری مایکروسافت و نیز حذف اطلاعات آنها می باشد. این بدافزار برای انتشار نیازمند ابزارهای کمکی و یا انتشار دستی می باشد.

توضیحات فنی

علائم آلودگی

۱. غیرفعال شدن کارت شبکه

۲. خارج شدن سیستم از اکتیو دایرکتوری

۳. تغییر رمز عبور سیستم

۴. تغییر پسزمینه دسکتاپ کاربر و نمایش پیغام مشکوک به جای بوت سیستم

5. تخریب بوت سیستم (boot.ini و bcd)

6. Wipe شدن اطلاعات هارد دیسکبدافزار از تعداد زیادی ماژول و اجزای مختلف تشکیل شده است که شامل برنامههای اجرایی (exe)، اسکریپتها (bat) و فایلهای Config یا تنظیمات آن میشوند. همچنین تعدادی از ابزارهای سالم مانند WinRAR و ابزارهای SysInternals مایکروسافت در این پکیج بدافزاری وجود دارد.

شرح عملکرد

ماژولها و توالی عملیات بدافزار

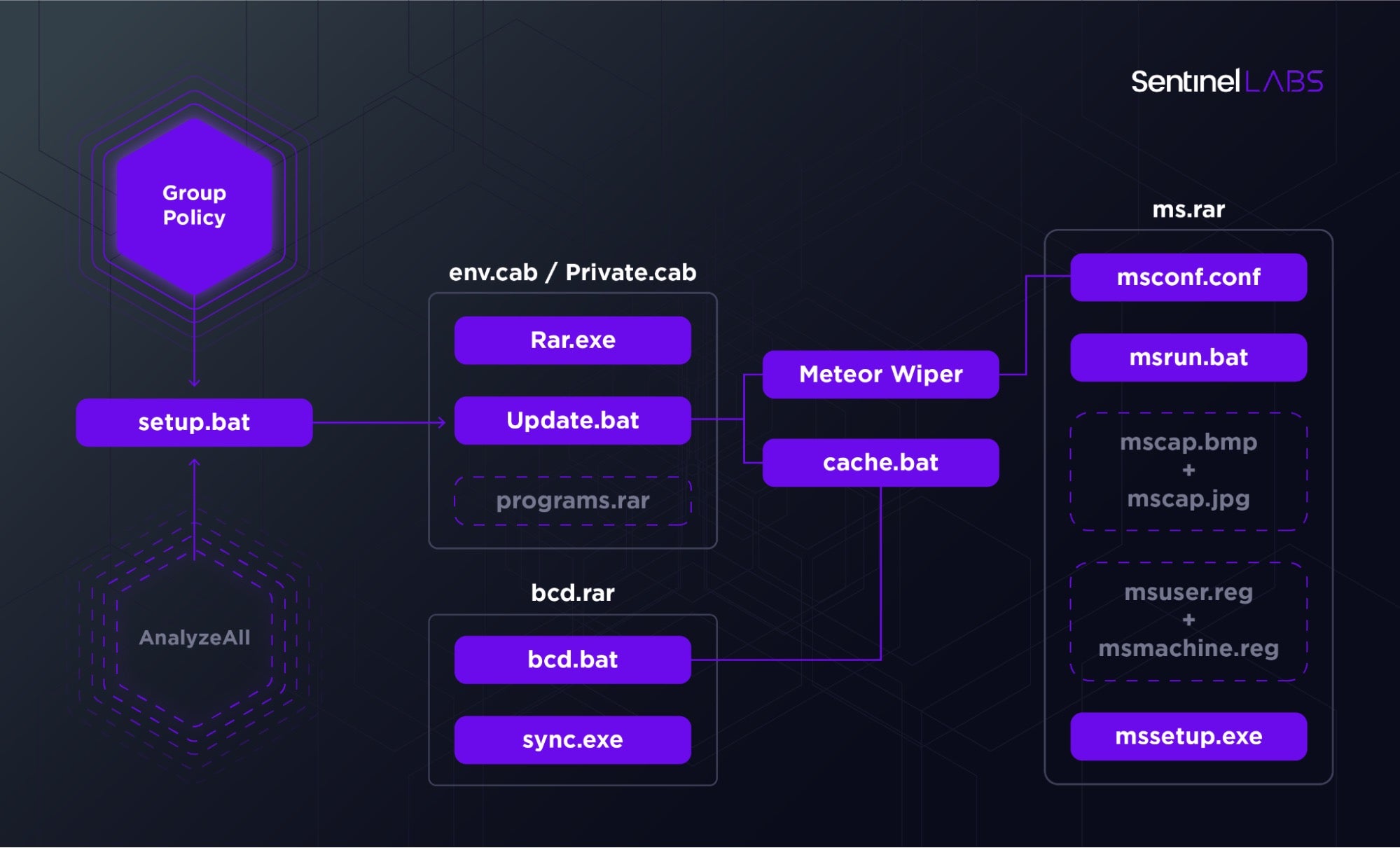

شروع عملیات بدافزار به واسطه قرار دادن فایلی با نام setup.bat در سرور دامین، و ساخت تسک زمانبند توسط Group Policy برای اجرای این فایل می باشد. در زیر کد اجرایی تسک زمانبند را مشاهده میکنید:

شرح عملیات فایل setup.bat

این فایل تسکی با نام AnalyzeAll را از مسیر زیر حذف میکند:

\Microsoft\Windows\Power Efficiency Diagnostics\

سپس از همان مسیر قبلی، فایلی با نام env.cab را در مسیر c:\programdata\microsoft\env کپی کرده و آن را بازگشایی میکند. فایل env.cab در گونههای مختلف بدافزار میتواند اسامی دیگری داشته باشد و مسیر مقصد نیز متفاوت میباشد. در یکی دیگر از این گونهها، این فایل با نام Private.cab مشاهده میشود. پوشه env (یا Private) شامل ۳ فایل programs.rar ،update.bat و Rar.exe میباشد.

پس از آن فایل update.bat را که در پوشه env وجود دارد با آرگومانهای ورودی زیر اجرا میکند:

start /b "" %dirPath%\update.bat hackemall %dirPath% %dirPath%\env.exe

%dirPath% : c:\programdata\microsoft\env

ورودیهای فایل update.bat عبارتند از:

1. hackemall: رمز عبور کلیه فایلهای فشرده شده

۲. %dirPath%: پوشه C:\Programdata\Microsoft\env

۳. %dirPath%\env.exe

شرح عملیات فایل update.bat

در این فایل وجود فایلی با نام lock6423900.dat__ را در مسیر C:\Windows\Temp\ بررسی میشود و در صورتی که چنین فایلی موجود باشد، به اجرای خود خاتمه میدهد. در غیر این صورت فایل programs.rar را بازگشایی میکند که پوشه programs.rar شامل ۳ فایل bcd.rar ،ms.rar و cache.bat میباشد. در ادامه فایل cache.bat اجرا میشود.

شرح عملیات فایل cache.bat

این فایل کارتهای شبکه سیستم جاری را غیرفعال میکند. در ادامه نصب بودن آنتیویروس Kaspersky روی آن سیستم بررسی میشود. ابتدا بدافزار وجود پوشههای مربوط به آنتی ویروس Kaspersky را در سیستم بررسی میکند و در صورتی که برنامه نصب باشد، به اجرای اسکریپت خود خاتمه میدهد.

شرح عملیات فایل bcd.bat

بعد از اجرای فایل cache.bat، فایل bcd.rar بازگشایی میشود که شامل فایلهای Bcd.bat و sync.exe میباشد. سپس فایل update.bat، فایل Bcd.bat را اجرا میکند. یک فایل boot.ini جدید ایجاد و جایگزین فایل boot.ini موجود در درایو ویندوز میکند. با این کار امکان بوت مجدد سیستم وجود نخواهد داشت. فایل boot.ini در ویندوزهای قبل از Vista وجود دارد. سپس، با حذف identifierهای فایل BCD موجود در پوشه BOOT درایو ویندوز (فایل مربوط به تنظیمات بوت سیستم) سبب مختل شدن بوت مجدد سیستم میشود و پس از آن، Eventهای سیستم را حذف میکند. در انتها، با اجرای فایل sync.exe که یکی از ابزارهای sysinternal میباشد، محتویات حافظه cache را در دیسک سخت مینویسد.

بعد از اجرای فایل bcd.bat، فایل ms.rar توسط فایل update.bat بازگشایی میشود که شامل فایلهای زیر است:

• mscap.bmp

• mscap.jpg

• msconf.conf

• msrun.bat

• mssetup.exe

• msuser.reg

• msmachine.reg

پس از آن فایل update.bat، فایل Msapp.exe را از مسیر "C:\programdata\microsoft\env" به پوشه ms انتقال میدهد. سپس فایل msrun.bat را اجرا میکند.

شرح عملیات فایل msrun.bat

تمام فایلهای خود را که در بالا ذکر شد، به مسیر "C:\temp" منتقل میکند. برای فایل msapp.exe یک ScheduledTask به نام mstask به شکل زیر میسازد:

در گونه دیگری از این بدافزار تسک زمانبند mstask با محتوای زیر ایجاد میشود:

همان طور که در تصویر بالا مشاهده میشود، به جای فایل msapp.exe از فایل AcroRd32.exe استفاده شده است.

شرح عملیات فایل msapp.exe

اجرای این فایل سبب قفل شدن سیستم و تغییر رمز عبور آن میشود. این فایل برای اجرا، فایل msconf.conf را به عنوان آرگومان ورودی میگیرد. در تصویر زیر دستورات دیکد شده فایل msconf.conf از این بدافزار را مشاهده میکنید:

این فایل رمز سیستم را به مقداری تصادفی تغییر داده و سپس در صورتی که نسخه ویندوز قبل از ویستا باشد، فایل boot.ini را تخریب میکند. در صورتی که ویندوز سیستم بعد از ویستا باشد، مقادیر bcdedit را تخریب میکند که در نتیجه سیستم هنگام بوت توانایی لود کردن سیستم عامل را از دست میدهد. همچنین، با اجرای دستور زیر سبب قطع ارتباط سیستم با دامین میشود:

C:\Windows\System32\cmd.exe /c wmic computersystem where name="%computername%" call unjoindomainorworkgroup

همچنین، با مسیرهایی که به صورت هاردکد برای خود در فایل conf مشخص کرده است، اقدام به Wipe هارد سیستم میکند. این فایل پس از اجرای عملیات فوق، session جاری را میبندد و کاربر را Logout میکند تا مجبور به وارد کردن رمز عبور شود. با توجه به اینکه رمز عبور توسط بدافزار تغییر پیدا کرده، کاربر نخواهد توانست مجدداً وارد سیستم شود. حتی با وارد کردن رمز صحیح، هر زمان که کاربر سیستم را restart کند، با خطای بوت مواجه خواهد شد. در تصویر زیر نمایی از پیغام خطای BCD پس از restart سیستم آلوده را مشاهده میکنید:

شرح عملیات فایل mssetup.exe

این فایل صرفاً وظیفه قفل کردن صفحه نمایش و از کار انداختن ابزارهای ورودی را بر عهده دارد. به این ترتیب که:

• امکان ارسال دستورات به سیستم از طریق ماوس و کیبورد را غیرفعال میکند.

• پنجرهای مشکی رنگ که در میان آن تصویر مورد نظر بدافزار قرار دارد و تمام صفحه نمایش را در بر میگیرد، نمایش میدهد.

شرح عملیات فایل nti.exe

در برخی گونههای این بدافزار، فایل update.bat علاوه بر انجام کارهای فوق اقدام به اجرای فایل nti.exe میکند. اجرای این فایل سبب آلوده شدن MBR و 17 سکتور بعد از آن میشود. همچنین، در سکتور 34ام، مقدار MBR اصلی را با عدد هفت XOR کرده و مینویسد.

محتوای سکتورهای آلوده شده، در واقع سکتورهای نوشته شده توسط بدافزار NoPetya میباشد و در این بدافزار، تنها پیغامی که برای کاربر نمایش داده میشود توسط بدافزار فعلی تغییر داده شده است و سایر کدها دست نخوردهاند.

نهایتا برای تخریب دیسک نیز با رمزکردن MFT، امکان بوت کردن سیستم را از بین میبرد.

تصویر ۱۲ – محتوای MBR سالم

تصویر ۱۳ – محتوای MBR بعد از آلودگی

روش مقابله و پاکسازی سیستم

آنتی ویروس پادویش این بدافزار را شناسایی کرده و از سیستم حذف میکند. همچنین، مولفه محافظت از MBR آنتی ویروس پادویش از تخریب آن جلوگیری کرده و در صورتی که بدافزاری اقدام به تغییر محتوای MBR سیستم نماید، با نمایش پیغام مناسب به کاربر هشدار میدهد.

در صورت وجود علایم آلودگی به این بدافزار لازم است موارد زیر انجام شود:

۱. تمامی دسترسیهای سطح ادمین به اکتیو دایرکتوری مورد بازبینی قرار گرفته و حتیالمقدور پسوردهای قبلی اکانتهای ادمین به سرعت تغییر نماید. همچنین، نسبت به قرارگیری اسکریپت لاگین و استارتاپ حساس بوده و این موارد بررسی گردد.

2. دسترسی از راه دور به شبکه در ساعات غیر کاری حتیالمقدور محدود گردد و از VPN (مبتنی بر کلید خصوصی نرمافزاری یا توکن) به جای اتصال مستقیم به سرورها استفاده شود.

۳. سامانههای ثبت وقایع شبکه مورد بازیینی قرار گرفته و تمامی رخدادهای امنیتی و پیکرهبندی سیستمها را شامل شود.

۴. تهیه پشتیبان منظم از دادهها بر روی رسانههای آفلاین و اطمینان از صحت پشتیبانها

شرکت نرم افزاری اورنگ خدمات پشتبانی سرور و شبکه، همچنین بروزرسانی و سرویس دوره ای سیستم های کامپیوتری را در کوتاه ترین زمان ممکن انجام می دهد.

شما می توانید با شماره ۰۲۱۲۲۷۷۰۹۱۳ و ۰۹۱۹۵۱۰۹۱۱۴ با ما در ارتیاط باشید و از ما مشاوره بگیرید

مرکز افتا بعد از ۱۰ روز اعلام کرد: کم توجهی به الزامات امنیتی ابلاغ شده از قبیل طرح امن سازی زیرساختهای حیاتی در قبال حملات سایبری و هشدارهای مرکز افتا، علت اصلی بروز حملات سایبری جمعه و شنبه گذشته به وزارت راه و شهرسازی و شرکت راهآهن بوده است.

مرکز افتا بعد از ۱۰ روز اعلام کرد: کم توجهی به الزامات امنیتی ابلاغ شده از قبیل طرح امن سازی زیرساختهای حیاتی در قبال حملات سایبری و هشدارهای مرکز افتا، علت اصلی بروز حملات سایبری جمعه و شنبه گذشته به وزارت راه و شهرسازی و شرکت راهآهن بوده است.

کارشناسان امنیت سایبری افتا معتقدند از حدود ۱ ماه پیش هکرها به شبکه این دو سازمان نفوذ کرده و در کمال صبر و حوصله حمله خود را برنامه ریزی کرده اند. رعایت نکردن مسائل امنیتی در دورکاریها، سیستمهای ناقص، سهلانگاری پرسنل فاوا در نگهداری رمزهای عبور تجهیزات، بروز نکردن ضدویروسها، سرمایهگذاری ناکافی برای افزایش امنیت سایبری و پیکربندی نامناسب از دیگر دلایل بروز این دو حادثه سایبری بوده است.

کارشناسان امنیت سایبری افتا معتقدند از حدود ۱ ماه پیش هکرها به شبکه این دو سازمان نفوذ کرده و در کمال صبر و حوصله حمله خود را برنامه ریزی کرده اند. رعایت نکردن مسائل امنیتی در دورکاریها، سیستمهای ناقص، سهلانگاری پرسنل فاوا در نگهداری رمزهای عبور تجهیزات، بروز نکردن ضدویروسها، سرمایهگذاری ناکافی برای افزایش امنیت سایبری و پیکربندی نامناسب از دیگر دلایل بروز این دو حادثه سایبری بوده است.منبع :سایت افتا